Ransomware Trigona

Jasa Decrypt Ransomware Trigona

Apa Itu Trigona Ransomware?

Trigona adalah keluarga ransomware yang pertama kali terdeteksi pada bulan Juni 2022. Sebagai kelompok pemeras multi-lapisan, Trigona mengelola blog publik yang menampilkan daftar korban beserta data yang dicuri dari mereka. Muatan malware Trigona telah ditemukan pada sistem operasi Windows dan Linux, meskipun versi Windows sudah ada jauh lebih dulu dibandingkan versi Linux-nya.

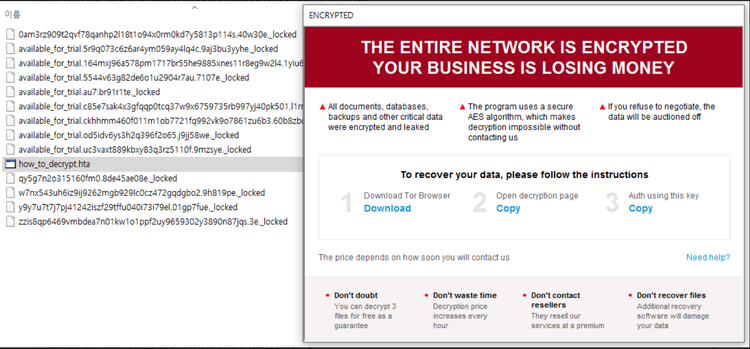

Trigona berusaha memeras korban yang ditargetkan dengan batas waktu yang mengintimidasi. Para korban akan menerima catatan tebusan dalam format .HTA yang menginstruksikan mereka untuk memasukkan kunci unik guna memperoleh petunjuk lebih lanjut. Korban kemudian diarahkan ke portal pembayaran berbasis TOR, di mana kelompok ini lebih memilih menerima pembayaran dalam bentuk Monero (XMR). Portal ini juga dapat digunakan untuk melakukan pembayaran atau mengirim "permintaan dukungan" kepada pelaku.

Apa Target dari Trigona Ransomware?

Penyerang Trigona tidak membedakan korban berdasarkan sektor, meskipun mereka cenderung menargetkan perusahaan besar. Hingga saat ini, institusi keuangan, serta sektor pendidikan, manufaktur, medis, dan hukum, semuanya diketahui menjadi sasaran kampanye Trigona.

Pembaruan: Pada 17 Oktober 2023, kelompok hacktivist Ukrainian Cyber Alliance mengumumkan bahwa mereka telah menyerang dan menonaktifkan operasi Trigona. Sejak serangan tersebut, aktivitas ransomware Trigona tetap tidak aktif.

Bagaimana Cara Kerja Trigona Ransomware?

Metode awal penyebaran muatan Trigona bervariasi tergantung pada kampanyenya. Distribusi dilakukan melalui spear phishing serta eksploitasi kerentanan yang sudah diketahui. Muatan awal Trigona berbasis Windows ditulis dalam bahasa Delphi dan dirancang untuk menghindari deteksi serta mengenkripsi data secara cepat dan efisien. Enkripsi file dilakukan menggunakan kombinasi algoritma AES-256 (kunci simetris) dan RSA-4112 (kunci publik) dalam mode OFB (output feedback).

Data konfigurasi Trigona ransomware disematkan dalam setiap muatan dan dienkripsi menggunakan beberapa lapisan AES dalam mode CBC. File yang dienkripsi akan diberi tambahan ekstensi ._locked. Malware ini mencoba bertahan di sistem dengan membuat entri pada Registry Run keys. Selain itu, Trigona juga tampaknya memiliki kemampuan menyebar melalui SMB (Server Message Block). Fitur ini dapat diaktifkan atau dinonaktifkan pada versi terbaru Trigona. Argumen tambahan melalui command line juga didukung.

Perintah yang Tersedia pada Payload Trigona Ransomware Generasi Terbaru:

Sebagian besar perintah ini tersedia untuk platform Windows maupun Linux.

/!autorum – Tidak membuat entri autorun di registry (menghindari persistensi)

/!lan – Tidak mengenkripsi file di jaringan bersama

/!local – Tidak mengenkripsi file lokal

/autorun_only – Hanya membuat entri registry untuk persistensi tanpa enkripsi

/erase – Menimpa data. Secara default 512KB pertama, tetapi dapat digabung dengan argumen /full

/full – Enkripsi seluruh file (bukan hanya 512KB pertama)

/is_testing – Mengaktifkan mode pengujian/debug

/p – Jalur tertentu untuk enkripsi

/path – Sama seperti /p, jalur enkripsi tertentu (rekursif)

/r – Mengenkripsi file dalam urutan acak

/shdwn – Mematikan sistem setelah enkripsi (shutdown.exe -f -s -t 00)

/test_cid – Memaksa penggunaan ID komputer tertentu (untuk pengujian)

/test_vid – Memaksa penggunaan ID korban tertentu (untuk pengujian)

Fitur /erase dapat digunakan untuk meniru fungsi wiper oleh pelaku. Opsi ini bisa digabungkan dengan /path atau /full sesuai keinginan pelaku, sehingga file yang ditargetkan menjadi tidak dapat dipulihkan.

Catatan tebusan Trigona disimpan di disk dengan nama how_to_decrypt.hta dan berfungsi sebagai "aplikasi" .HTA yang valid. Saat dibuka, korban akan diarahkan untuk menyalin URL (berbasis TOR) dan "kunci autentikasi" masing-masing.

Segera hubungi kami untuk mendapatkan bantuan professional apabila data anda dikunci oleh Ransomware Trigona.