Ransomware Akira

Jasa Decrypt Ransomware Akira

Akses Awal

Pelaku ancaman berhasil memperoleh akses ke solusi VPN Cisco milik pihak pelanggan dengan menggunakan kredensial yang sah. Kredensial ini diduga diperoleh melalui serangan password spray. Setelahnya kami menerbitkan sebuah artikel mengenai bagaimana ransomware Akira menargetkan solusi VPN Cisco, yang mengaitkan insiden ini dengan serangkaian serangan ransomware lainnya yang dilakukan oleh pelaku yang sama.

Upaya Persistensi

Pelaku ancaman membangun persistensi melalui instalasi perangkat lunak remote access bernama AnyDesk. Berdasarkan log yang dihasilkan oleh perangkat lunak tersebut, diketahui bahwa pelaku menggunakan akses pintu belakang ini beberapa kali sepanjang berlangsungnya serangan.

Komando dan Kendali (Command and Control)

Dua berkas biner dengan kemiripan tinggi ditemukan dan diduga digunakan untuk mengendalikan serta mengoperasikan server yang terdampak. Kedua berkas tersebut melakukan koneksi ke domain samabasa[.]us melalui protokol HTTPS dan ditempatkan dalam direktori ProgramData pada drive C.

00633de9f5.exe (SHA256: 739705079BE36C8125D0E5B136E9220944A8EA5D563C345FBC8E1D7FDE9A256F)

e6b671d04d.exe (SHA256: 2A81947F32BA46DBCBE9D867C97C6654F325EB61B5F87B33B31E89E6B15574DE)

Enumerasi Jaringan

Perangkat lunak Advanced IP Scanner digunakan oleh pelaku untuk melakukan enumerasi terhadap jaringan internal.

Ransomware Akira

Ransomware Akira memanfaatkan kombinasi enkripsi asimetris dan simetris, dengan kunci publik asimetris yang telah ditanamkan secara permanen (hardcoded). Sebelum proses enkripsi dimulai, salinan bayangan volume Windows (Shadow Volume Copies) dihapus, guna mencegah korban memulihkan file dari salinan tersebut.

Ransomware ini menargetkan hampir seluruh jenis file, kecuali beberapa ekstensi tertentu yang dikecualikan (.exe, .dll, .sys, .msi, dan .lnk). Dalam insiden ini, ransomware dijalankan baik dengan menargetkan sistem tertentu secara langsung maupun menggunakan daftar sistem target yang tercantum dalam sebuah berkas bernama file.txt, dengan menggunakan parameter -remote. Ransomware ini juga memiliki opsi -local untuk mengenkripsi sistem tempat eksekusi dilakukan, namun opsi ini tidak digunakan dalam serangan kali ini.

win_locker.exe -p \FQDNC$

win_locker.exe -remote -s=file.txt

Pelaku meninggalkan berkas file.txt di dalam sistem, yang memungkinkan tim penyelidik untuk menganalisis isinya. Secara keseluruhan, berkas ini berisi lebih dari 1.500 entri yang menargetkan direktori di seluruh jaringan milik korban.

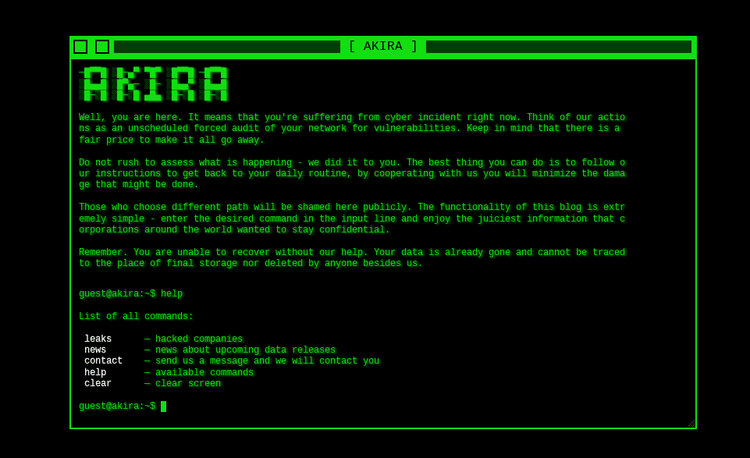

Pemerasan

Beberapa hari setelah serangan berlangsung, sebuah artikel dimuat pada situs darknet milik kelompok Akira, yang secara eksplisit menyebutkan nama perusahaan korban. Secara bersamaan, pelaku juga mengirimkan email dari akun Gmail ke sekitar 15 penerima. Perlu dicatat bahwa daftar penerima tidak hanya mencakup alamat email milik korban, tetapi juga beberapa alamat milik mitra bisnis korban.

Segera hubungi kami untuk mendapatkan bantuan professional apabila data anda dikunci oleh Ransomware Akira.